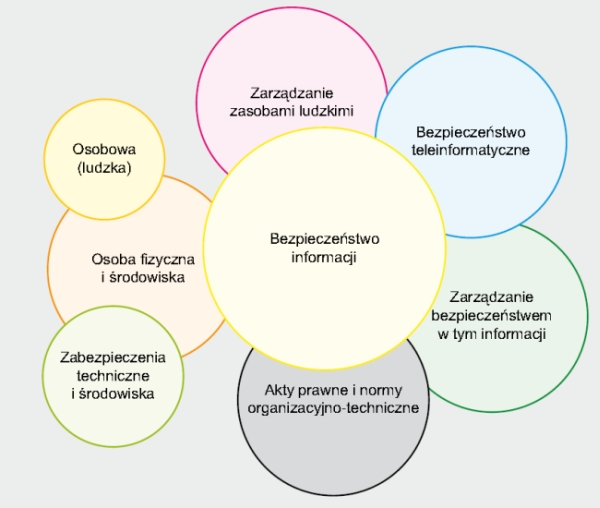

Polityka bezpieczeństwa informacji | Profesjonalny Outsourcing IT Warszawa dla firm - Kompania Informatyczna

System Zarządzania Bezpieczeństwem Informacji zgodny z ISO/IEC 27001 (cz. 1.). Wprowadzenie | Zabezpieczenia - czasopismo branży security

Jak zdefiniować firmową politykę bezpieczeństwa - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje